¿Como recuperar los datos encriptados por un virus?

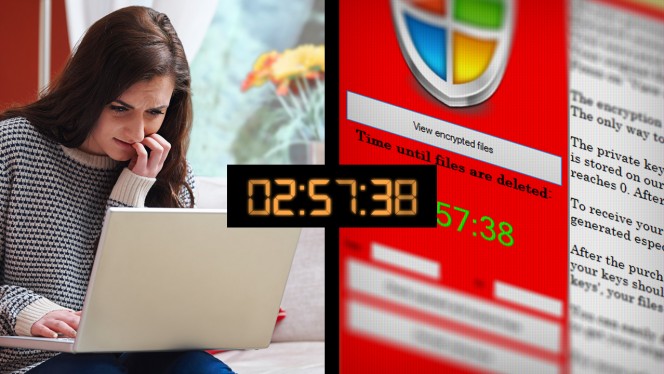

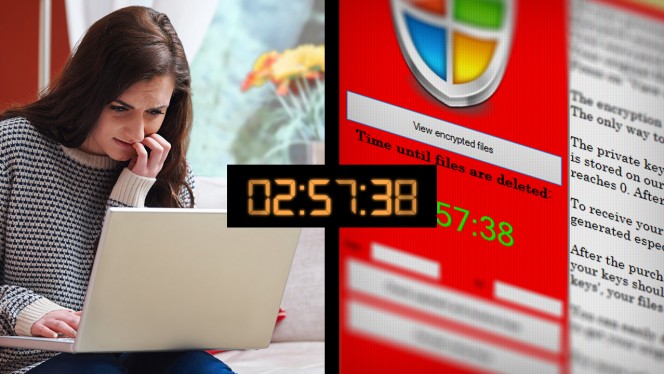

Se han detectado muchos casos de un ataque masivo de un peligroso troyano ramsomware llamado ""Cryptolocker 2016"" que al igual que los demás troyanos de este tipo piden rescate monetario por desencriptar los archivos o recuperar el control del sistema operativo. El sistema de difusión de este troyano es a través del correo electrónico. La idea es engañar al usuario para que abra un link que se suministra en el mismo mail cuyo origen es de ""Correos"" informándonos de que tenemos un paquete a la espera de ser entregado y que la demora en la recogida será castigada pagando un plus por día transcurrido.

Cryptolocker secuestra tu sistema y comienza el proceso de encriptación de los datos usando una clave pública RSA-2048 y luego pide un rescate en Bitcoins de alrededor de unos 300 dólares que deberán ser abonados antes de 72 horas o se perderá la contraclave para poder recuperar los archivos. Los consejos para no caer en este tipo de infecciones es la misma de siempre en cuanto a seguridad en correo electrónico se refiere:

- Extremar las precauciones ante emails de remitentes no esperados, especialmente para aquellos que incluyen ficheros adjuntos o con enlaces externos;

- Desactivar la opción de Windows que oculta las extensiones conocidas también ayudará a reconocer un ataque de este tipo;

- Es muy importante tener un sistema de backup de nuestros ficheros críticos, lo que nos garantiza que no solo en caso de infección podamos mitigar el daño causado por el malware, sino que también nos cubrimos antes problemas del hardware;

- Si no tenemos un backup y nos hemos infectado, no hay que pagar el rescate. Esta nunca debería ser la solución para recuperar nuestros ficheros, ya que convierte a CryptoLocker en un modelo de negocio rentable, lo que impulsará el crecimiento y la expansión de este tipo de ataque.

Un grupo de informáticos unidos a empresas de seguridad han descubierto mediante ingeniería inversa una forma de contrarrestar la encriptación sufrida por los datos y han colgado en la web una herramienta gratuita para las victimas de Cryptolocker que permite desencriptar los archivos. La Web es la siguiente: https://www.decryptcryptolocker.com y nos pedirá que introduzcamos uno de los archivos encriptados (a poder ser alguno donde no aparezca información personal ni importante ya que sólo servirá para sacar la clave privada necesaria para desencriptar) junto con una dirección de correo electrónico. Una vez lo estudien te enviarán la herramienta de desencriptación junto con la clave privada de tu caso donde ambos deberían ser capaces de desencriptar los demás archivos del ordenador.

¿Qué archivos infecta Cryptolocker?

Cryptolocker solo ataca documentos que se encuentran en la PC y en las unidades de red. No ataca archivos que se encuentran en unidades desconectadas o en servidores que están en Internet. Tampoco ataca documentos que se encuentran comprimidos. Extensiones que ataca Cryptolocker: .odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt, .pptx, .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf, .eps, .ai, .indd, .cdr, .jpg, .jpe, .jpg, .dng, .3fr, .arw, .srf, .sr2, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .nef, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .cer, .crt, .pem, .pfx, .p12, .p7b, .p7c.

Según la BBC un 1,3% de las víctimas del ramsomware han pagado la recompensa, que en principio puede significar poca cosa, pero resulta que la cifra que esta banda ha logrado conseguir es de $3 millones dólares. Pagar no significa que consigamos que nos devuelvan la contraseña que desencripta los datos (no hay seguridad) sino que financias a este grupo a seguir con sus actividades o apoyas a otros a que hagan lo mismo así que es mejor no hacer frente al pago.

Para el caso que la página anterior se encuentre caído y por la razón que existen muchas variantes de este virus se pueden usar alguna de las siguientes herramientas:

http://support.kaspersky.com/sp/downloads/utils/xoristdecryptor.zip

http://tmp.emsisoft.com/fw/decrypt_mblblock.exe

http://tmp.emsisoft.com/fw/decrypt_cryptodefense.zip

http://www.foolishit.com/

http://download.bleepingcomputer.com/Nathan/TorrentUnlocker.exe

http://download.bleepingcomputer.com/cryptorbit/Anti-CryptorBitV2.zip

http://support.kaspersky.com/viruses/utility

Otra solución:

Kaspersky ha iniciado un proyecto en el cual se recopila en una base de datos las claves de desencriptación. Para ello deberemos abrir el fichero TXT con las instrucciones que el virus nos indica que debemos hacer para el rescate de los datos, en él hay una dirección de una web donde copiaremos y pegaremos en nuestro navegador. Puede que nos indique que es un sitio no seguro (seguro que no lo es pero no tenemos más remedio que entrar) y nos saldrá una web indicándonos la cantidad a pagar y los métodos de pago. Nos interesa el apartado donde dice ""cartera BitCoin personal"" o ""bucket"", una línea de datos alfanuméricos parecida a esta '1FNmr3fT4CTWyiqYsmBAqMB4AlJKcwES'. Copiamos este código y nos dirigimos a la web de Kaspersky

https://noransom.kaspersky.com

Pegamos los datos que hemos copiado anteriormente en la caja de texto y le damos al botón 'Check'. Si tenemos suerte tendremos nuestros datos de desencriptación, de lo contrario habría que ir accediendo diariamente a la web para verificar si tenemos la solución.

En el caso de que sí tengamos suerte y la web nos indique las claves de desencriptación nos indicará un link para descargarnos un programa de desencriptación (https://noransom.kaspersky.com/static/kaspersky-coinvault-decryptor.exe) donde deberemos facilitar el IV y el KEY que Kaspersky nos ha dado y seguir las instrucciones de pantalla.